信息|Web信息收集——nmap和zenmap的使用

【 信息|Web信息收集——nmap和zenmap的使用】大家好,我是@科技兴,今天我们来讲一下Web信息收集工具nmap的使用方法,nmap是渗透测试人员经常用到的一款信息收集工具,这款工具最主要的一个功能是探测目标主机开启的网络端口,及这些端口所对应的相关网络服务,还可以推断目标主机所使用的操作系统,nmap工具是集成在kali系统里边的,我说过能够让kali系统集成到里边的工具,都是非常好用的渗透测试工具,今天我们就来讲一下这款工具的使用。

文章图片

nmap

其实nmap和zenmap可以看成是同一款工具,不同的是他们的操作界面不一样,一个是输入命令行的,就像cmd一样,一个是可视化的图形交互界面,为了方便起见,我们以zenmap为例来介绍这款工具的使用,它也可以安装在windows系统下,有兴趣的朋友可以评论“zenmap”,我可以将这款工具的windows版本发给大家,下面我们言归正传。

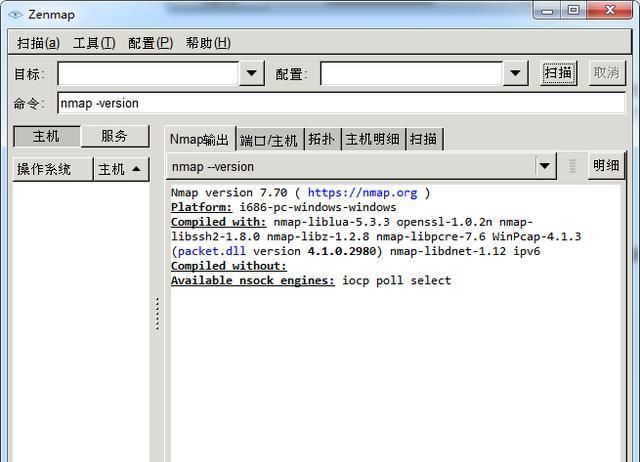

查看工具版本使用一个工具前,我们都习惯查看一下这款工具的具体版本,以确定这款工具是否是最新版本,毕竟最新的版本可以提供最好的服务,我们可以输入:

nmap -version

来查看工具版本,如下图所示:

文章图片

nmap版本

可以看到我使用的这款nmap工具版本号为7.70,还是比较老的,我还有一款7.12版本的,还没有安装,今天我们就介绍这款7.70版本吧。

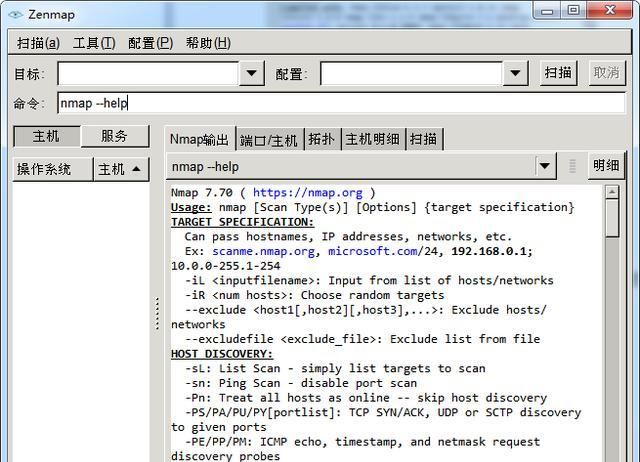

帮助信息许多工具都会有它简单的一个帮助说明,nmap也不例外,我们可以输入:

nmap --help

来调出它的帮助信息,如下图所示:

文章图片

nmap帮助信息

这里包括:主机发现、网络服务扫描、端口扫描、系统扫描及一些杂项扫描,英文不好的朋友可以利用在线翻译网站,来翻译一下这些帮助信息,下面我们来逐一介绍一下这几个功能的主要用法。

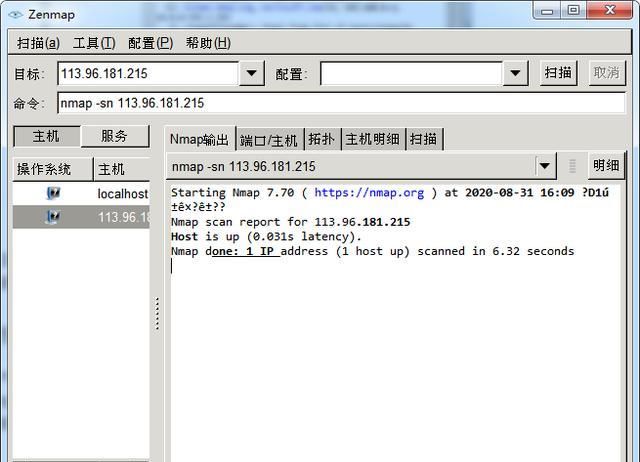

主机发现主机发现(HOST DISCOVERY)我们可以使用“-sn”参数,帮助信息给出的解释是ping扫描,就类似于我们ping一个ip,如果可以ping通,就证明这个主机在线,只使用这个参数时不会进行端口扫描的,可以构造命令:

nmap -sn 113.96.181.215

返回结果如下图所示:

文章图片

主机发现

显示“Host is up”,这个主机在线,还记得ip:113.96.181.215是那个网站吗?我在《Web信息收集——撒旦和钟馗之眼的用法》一文中提到过,这是头条主页的ip地址。

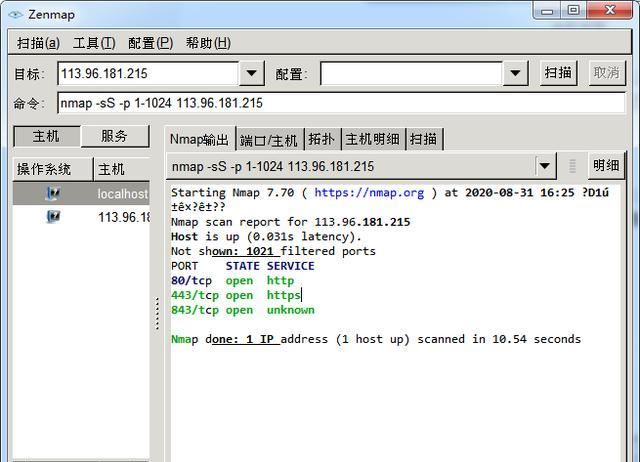

端口扫描端口扫描(PORT SPECIFICATION AND SCAN ORDER),我们可以使用参数“-p”,这里必须提一下,因为端口都是对应着服务的,所以“-p”参数一般都是搭配着“-sS”参数使用的,我们可以构造:

nmap -sS -p 1-1024 113.96.181.215

返回结果如下图所示:

文章图片

端口扫描

我们扫描了目标主机的1-1024个端口,其中开启了80、443和843端口,对应的服务或协议为http、https以及未知服务,其余1021个端口都没有开启。

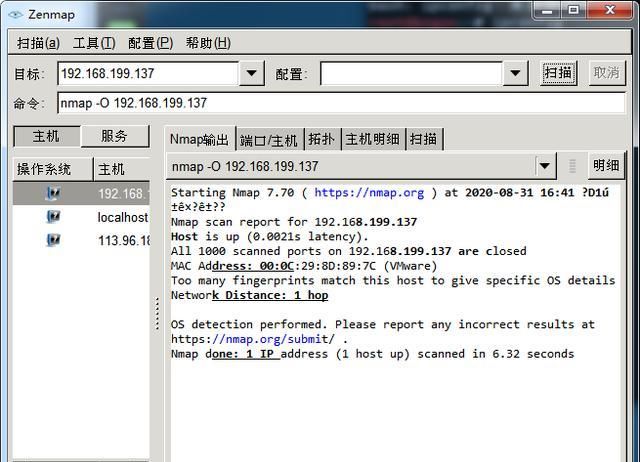

系统扫描系统扫描(OS DETECTION),我们使用的参数是“-O”,这个比较简单,我们可以构造:

nmap -O 192.168.199.137

返回结果如下图所示:

文章图片

系统扫描

这里的ip:192.168.199.137是虚拟机里运行的kali的ip地址,从返回结果我们可以看出kali前1000个端口都没有开启,Mac地址为:00:0C:29:8D:89:7C (VMware),已经进行了系统侦测,但是操作系统获取失败。

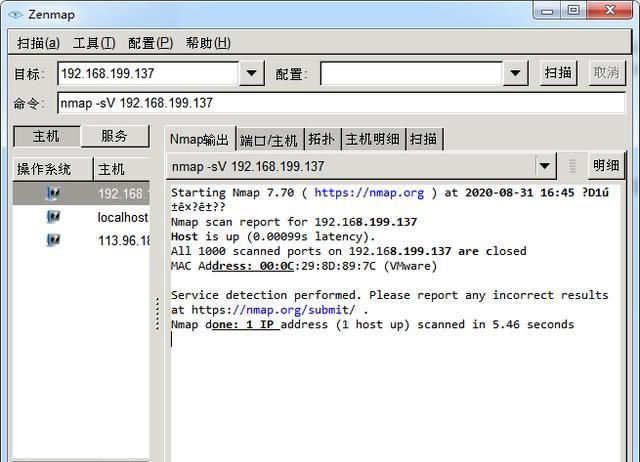

版本扫描版本扫描(SERVICE/VERSION DETECTION),我们可以使用参数“-sV”,其中“V”就是单词“version”的首写字母,我们可以构造:

nmap -sV 192.168.199.137

返回结果类似系统扫描如下图:

文章图片

服务扫描

提示:已进行服务侦测,如有任何不正确的结果,请于报告。

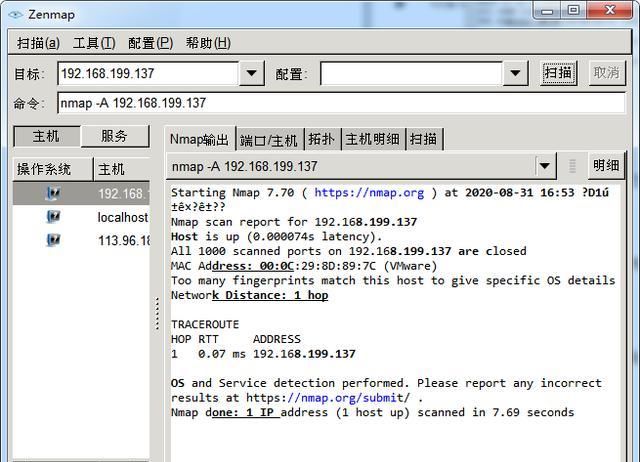

综合扫描综合扫描(MISC),我们可以使用参数“-A”,这个参数集合了以上的系统扫描和版本扫描,以及脚本扫描和路由跟踪,我们可以构造命令:

nmap -A 192.168.199.137

返回结果如下图所示:

文章图片

综合扫描

和以上返回结果不同的是,多了一个TRACEROUTE信息,也就是路由跟踪,也就是我们访问目标主机所经过的网络设备ip,可见我们是直接访问的目标主机的。

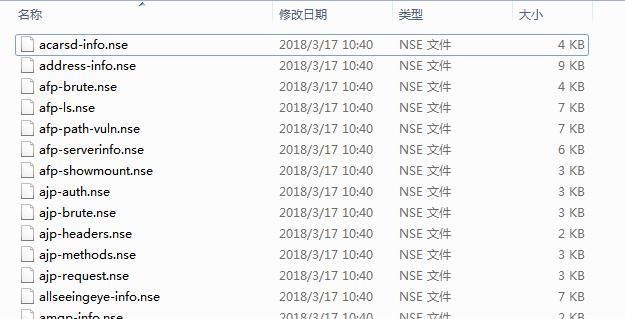

脚本扫描脚本扫描(SCRIPT),我们在nmap安装目录下的scripts目录中有许多.nse类型的文件,这就是nmap自带的一些脚本扫描。

文章图片

扫描脚本

我们可以构造命令:nmap --script =脚本名称 目标主机,来调用这些脚本进行扫描,例如:

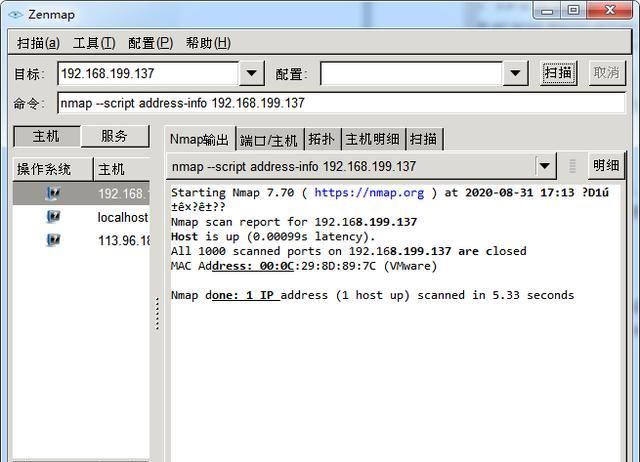

nmap --script=address-info 192.168.199.137

返回结果如下图所示:

文章图片

脚本扫描

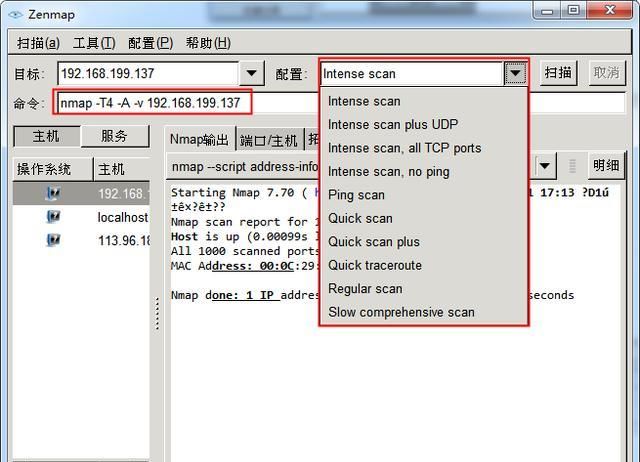

另外zenmap操作界面还提供了许多事先写好的扫描组合,以方便我们更加快速的进行一些常见的扫描,例如我们选择配置里边的“Intense scan”,目标填写:192.168.199.137,就会在命令里构造好命令:nmap -T4 -A -v 192.168.199.137,其中“-T4”表示扫描速度分1-5级,数字越大速度越快,“-v”表示输出扫描过程,“-A”我们前边提到过,如下图所示:

文章图片

zenmap

另外还有许多其他配置,这里我就不一一介绍了,有兴趣的朋友可以自己去试一试,以上就是nmap及zenmap信息收集工具进行web信息收集的全部内容,大家学习到技术不要做违法的事,我们的目的是提高大家的渗透测试技术,法律的底线还是不要碰了,感谢阅读,欢迎关注@科技兴,了解更多科技尤其是网络安全方面的资讯和知识。

- 收集|老汉每天守在菜市场收集这种没人要的东西,竟能治好这个小毛病

- 丹阳市云阳|投票!丹阳好吃的羊肉馆子大收集!你最爱是哪家?

- 学习|这50种烧烤秘制方法终于收集全了,快来看看,一起学习一下吧

- 发给|下班后发信息约足疗妹,却误发给了女领导,她秒回…

- 信息化|数字人民币亮相,黄金周平台大数据出炉

- 温馨|速转!海沧区发布关于加强境外返厦人员信息申报的温馨提示!

- 桂花|桂花采摘收集技巧

- 小黄|外卖半小时还没到,小伙发了一条信息后被店家辱骂:爱吃吃,不吃滚蛋!

- 潍坊市|潍坊市大数据局组织召开会议解读《市级政务信息化项目建设管理办法》培训启用政务信息化项目管理系统

- 数据|“电竞第一股”雷蛇发生数据泄露,波及 10 亿游戏玩家个人信息